Inhalt

SSH-Zugriff auf Alpine

SSH-Keys

Terminal Basics

SSH-Zugriff auf Alpine

1. SSH Daemon starten

In der Regel ist der SSH Daemon deaktiviert. Dieser kann über das Terminal gestartet werden mittels:

$ sudo service sshd startDas „sudo“-Passwort ist der PIN oder das Passwort des Benutzers (wurde der PIN bisher nicht verändert, lautet der Standard-PIN 147147).

Soll der Daemon bei jedem Systemstart automatisch gestartet werden, erreicht man das mittels folgendem Befehl:

$ sudo rc-update add sshd2. Die IP-Adresse des Pinephones ermitteln

Ist das Pinephone via USB mit dem PC verbunden, lautet die IP-Adresse:

172.16.42.1

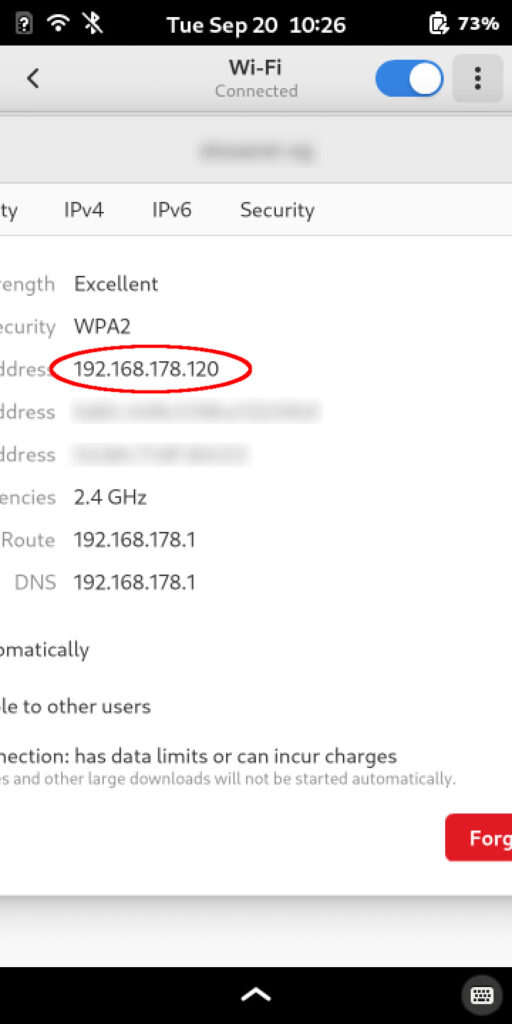

Normalerweise ist man mit einem WLan verbunden. Bei Phosh findet man die IP-Adresse unter „Einstellungen“ -> „Wi-fi“ -> „Details“ (Zahnrädchen neben der Verbindung).

Leider ist die Ansicht noch nicht an das Bildformat angepasst.

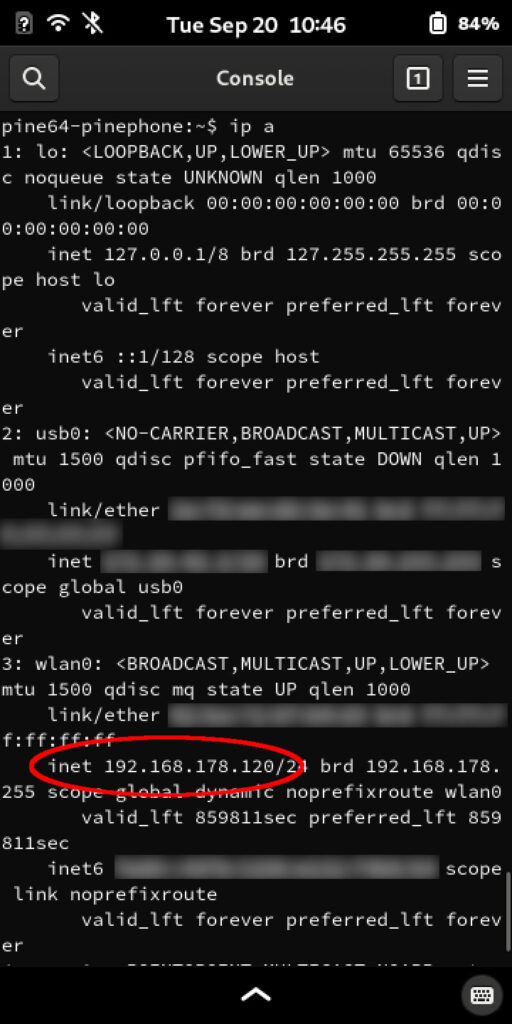

Alternativ findet man die IP-Adresse im Terminal heraus mittels:

$ ip aErster Login

Die Authentifizierung mit einem kurzen Passwort ist nicht sicher!

Die Authentifizierungsmethode sollte schnellstmöglich auf einen SSH-Schlüssel geändert werden.

PC und Pinephone müssen im selben WLan-Netz sein. Dann verbindet man sich mittels:

$ ssh <username>@<ip-adresse>Der Standard-Username ist „user“ und das Passwort der PIN oder das Passwort des Benutzers (wurde der PIN bisher nicht verändert, lautet der Standard-PIN 147147).

SSH-Schlüssel

Damit der Zugriff via SSH überhaupt funktioniert, muss es ein Schlüsselpaar geben, das sicherstellt, dass der zugreifende Rechner vertrauenswürdig ist. Dieses Schlüsselpaar muss für jeden Rechner, der SSH-Zugriff erhalten soll, einzeln generiert werden.

Dabei entstehen ein privater, sowie ein dazugehörender öffentlicher Schlüssel. Der öffentliche Schlüssel kann auf jedes Gerät kopiert werden, auf das per SSH zugegriffen werden soll.

Das Schlüsselpaar wird also auf dem Rechner, der mittels SSH auf das Pinephone zugreifen soll, generiert.

Auf einem Rechner, auf dem bspw. Ubuntu läuft, funktioniert dies folgendermaßen:

Schlüsselpaar generieren (auf Rechner):

ssh-keygen -t rsaHier werden ein paar Fragen gestellt. Mittels „Enter“ wählt man den Standard-Speicherpfad für die Schlüssel. Nachdem die Schlüssel generiert wurden, findet man den öffentlichen Schlüssel (public key) unter

/home/<benutzer>/.ssh/<private_key>Existiert dieses Verzeichnis bisher nicht, muss es angelegt werden.

Da auf das PinePhone mehrere Rechner mit jeweils eigenem öffentlichen Schlüssel zugreifen können, werden diese zusammen in der Datei „authorized_keys“ gespeichert. Hierfür muss lediglich der neue Schlüssel (die Zeichenfolge), aus der oben generierten Datei, an das Ende der Datei „authorized_keys“ kopiert werden.

Gibt es bisher noch keine weiteren Schlüssel, kann der öffentliche Schlüssel (die zuvor generierte Datei) auf das Pinephone in folgendes Verzeichnis kopiert werden:

/home/<benutzer>/.ssh/<public_key>Existiert dieses Verzeichnis bisher nicht, muss es auch hier angelegt werden. Hat die generierte Datei einen anderen Namen, wird diese Datei einfach in „authorized_keys“ umbenannt:

$ mv id_rsa.pub authorized_keysDer vollständige Pfad lautet dann:

/home/<benutzer>/.ssh/authorized_keysWie kopiere ich den Key in das richtige Verzeichnis?

Nachdem ich das Schlüsselpaar auf dem Rechner generiert hatte, habe ich den öffentlichen Schlüssel (public key) auf einen Cloudspeicher kopiert. Diese generierte Datei hieß „id_rsa.pub“.

Auf den Cloudspeicher konnte ich mit dem Browser des Pinephones zugreifen und die Datei herunterladen. Anschließend habe ich diese mittels Terminal nach „/home/<benutzer>/.ssh/“ verschoben

$ mv /home/<benutzer>/Downloads/id_rsa.pub /home/<benutzer>/.ssh/und in „authorized_keys“ umbenannt

mv /home/<benutzer>/.ssh/id_rsa.pub /home/<benutzer>/.ssh/authorized_keysTerminal Basics

Nach Updates suchen, Updates installieren, Systemupdate:

$ sudo apk update

$ sudo apk upgradeSystem herunterfahren:

$ sudo poweroffSystem in Ruhezustand versetzen:

$ sudo haltSystem neustarten:

$ sudo reboot